indevis E-Mail Security

Rundumbetreuung Ihrer E-Mail-Sicherheit

Die E-Mail gilt nach wie vor als das zentrale Kommunikationsmittel in Unternehmen. Gleichzeitig ist die Sicherheit ein oft vernachlässigtes Thema und die E-Mail-Kommunikation ist heute so vertraulich und sicher wie eine Postkarte. Daher sind eine effektive Spam-Abwehr, intelligente Filtermechanismen und zuverlässige E-Mail-Verschlüsselung für Unternehmen und Organisationen unentbehrlich, um potenzielle Bedrohungen wie Phishing-Angriffe und Malware frühzeitig zu erkennen. Entdecken Sie den umfangreichen Schutz unseres E-Mail Security Service.

- Home

- Protection

- Infrastructure and Perimeter Security

- indevis E-Mail Security

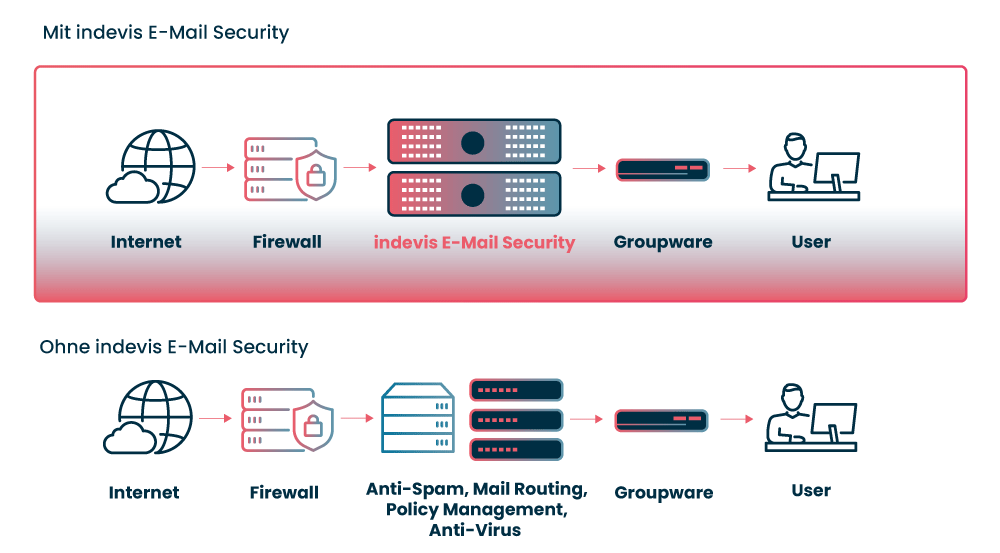

Nur gute Nachrichten mit indevis E-Mail Security

Die indevis-Systeme zeichnen sich durch eine sehr hohe Spam-Erkennungsrate aus. Diese hervorragende Leistung wird primär über die dynamische Registrierung spamversendender IPs in einer globalen Datenbank erreicht. Jede mailversendende IP-Adresse bekommt in dieser Datenbank ein Rating. Aufgrund dieser globalen Überprüfung der Vertrauenswürdigkeit von E-Mail-Absendern lassen sich legitime Absender von Spam-Sendern wirkungsvoll unterscheiden. Abhängig vom Rating in dieser Datenbank nehmen unsere Systeme E-Mails an oder lehnen sie ab.

Vorteile indevis E-Mail

Security Service

Geringe Investitionskosten

Durch Abrechnung je Monat und Mailbox sowie skalierbare und kalkulierbare Kosten von Anfang an

Support 24/7

Wir lassen Sie nicht warten: Nutzen Sie unsere Supportplattform online rund um die Uhr

Helpdesk

Wir entlasten Ihre IT-Abteilung: Unser Helpdesk steht in Ihrer Zeitzone und in Ihrer Sprache zur Verfügung

Sofort startklar

Schnell und einfach: Die Implementierung dauert nur wenige Minuten

Geld und Zeit sparen

Es sind keine jährlichen Software-Wartungsverträge, Trainings oder Schulungen notwendig

indevis Rundum-Service

Wir übernehmen Setup und Design, Service Desk & Reportings für Sie

Optionale Advanced

Malware Protection

Verdächtige E-Mails und E-Mail-Anhänge werden gegen eine globale Hash-Datenbank geprüft. Sollten die E-Mails oder E-Mail-Anhänge nicht bekannt sein, werden die Daten in eine cloudbasierte Sandbox gesendet. Das Sandbox-Verfahren ermöglicht es, neuen und unbekannten Schadcode zu erkennen. Dieses Verfahren ist ein einzigartiger Schutz vor gezielten "Zero-Day-Angriffen", bei denen mit unbekanntem Schadcode versucht wird, Unternehmen zu kompromittieren.

-

Managed Detection and Response - Illustration

Managed Detection and Response (MDR) ist ein Managed Security Service (MSS), um Bedrohungen schnell zu erkennen und zu bekämpfen. Das Ziel besteht darin, Angriffe so früh zu stoppen, dass sie keinen Schaden anrichten.

Dafür bietet der MSS Provider ein Komplettpaket: Er stellt die passende Sicherheitstechnologie bereit, betreibt sie und analysiert die Warnmeldungen, die die Systeme ausgeben. Außerdem unterstützt er seine Kunden mit Handlungsempfehlungen zu Gegenmaßnahmen und hilft ihnen bei Bedarf dabei, diese umzusetzen.

-

SIEM - vom Mittel der Wahl zum Log-Grab

Lorem ipsum dolor amet aesthetic photo booth activated charcoal occupy iPhone schlitz squid. Everyday carry 3 wolf moon raw denim semiotics pok pok tattooed readymade bushwick. Humblebrag skateboard green juice mixtape polaroid ethical, messenger bag pitchfork sriracha hammock. Fam twee 3 wolf moon, authentic woke stumptown bespoke.

-

Das SIEM-Dilemma: Datenflut und False Positives

Lorem ipsum dolor amet aesthetic photo booth activated charcoal occupy iPhone schlitz squid. Everyday carry 3 wolf moon raw denim semiotics pok pok tattooed readymade bushwick. Humblebrag skateboard green juice mixtape polaroid ethical, messenger bag pitchfork sriracha hammock. Fam twee 3 wolf moon, authentic woke stumptown bespoke.

-

SIEM, SOC und SOAR: hochmodern, unabdingbar – aber teuer und komplex

Lorem ipsum dolor amet aesthetic photo booth activated charcoal occupy iPhone schlitz squid. Everyday carry 3 wolf moon raw denim semiotics pok pok tattooed readymade bushwick.

Humblebrag skateboard green juice mixtape polaroid ethical, messenger bag pitchfork sriracha hammock. Fam twee 3 wolf moon, authentic woke stumptown bespoke.

indevis E-Mail Encryption: Verschlüsselte E-Mails für höchste Sicherheitsansprüche

Neben seinen Anti-Spam-Funktionalitäten ermöglicht das Add-on indevis E-Mail Encryption den Austausch nach dem S/MIME-Standard verschlüsselter E-Mails mittels einer Private Key / Public Key Infrastruktur. Die Kommunikation von Unternehmen mit Geschäftspartnern und Kunden, die keine eigene Verschlüsselungslösung haben, erfolgt über einen Cloud-Zwischenspeicher, das sogenannte Messenger Portal.

Der Absender verschickt seine verschlüsselte E-Mail wie gewohnt, der Empfänger erhält die Nachricht aber als Datei-Anhang, die er nur über eine per Web-Browser aufgebaute und passwortgeschützte Verbindung zum Server öffnen und einsehen kann. So hat er auch die Möglichkeit, verschlüsselt auf diese Nachricht zu antworten.

Kontakt

Jetzt unverbindlich Beratung

oder Teststellung anfordern

Business Development

Unsere Hersteller-Technologien

Häufige Fragen

zu E-Mail Security

-

Wie sicher ist eine E-Mail?

E-Mails werden in der Regel unverschlüsselt verschickt und sind leicht manipulierbar. Sie bieten somit eine breite Angriffsfläche für Datenmanipulation und -diebstahl sowie den Transport von Schadsoftware in IT-Systeme. Selbst wenn ein Unternehmen Schutzmechanismen installiert und seine Mitarbeiter auf die Gefahren durch manipulierte E-Mails und gefährliche Datenanhänge sensibilisiert hat, bleibt ein hohes Risiko bestehen. Denn viele E-Mail-Programme und E-Mail Security-Lösungen sind veraltet. Sie erkennen weder aktuelle Malware noch Zero-Day-Bedrohungen. Um Cyberattacken wirksam zu verhindern, benötigen Unternehmen und Organisationen daher umfassenden Schutz durch aktuelle Virenscanner und Verschlüsselungstechnologie.

-

Wie gehen Hacker aktuell vor, um Unternehmen via E-Mail anzugreifen? (Spoofing, Ransomware etc.)

Um Unternehmen zu erpressen und an Geld zu kommen, wählen Cyberkriminelle gerne einen möglichst einfachen Weg. E-Mail-Korrespondenz ist viel einfacher zu manipulieren als vielfach abgesicherte Firmennetzwerke. Daher lassen sich die meisten bekannten Vorfälle auch auf Spam, Phishing oder kompromittierte Passwörter zurückführen. Doch es gibt noch weitere Angriffsszenarien.

- Beim Spoofing werden die IP-Pakete einer E-Mail so gefälscht, dass sie die Absenderadresse einer vertrauenswürdigen Person tragen. Gelingt es, die Identität des Absenders wirksam vorzutäuschen, klickt der Empfänger möglicherweise auf den mitgelieferten Link oder die angehängte Datei. Auf diese Weise wird Schadcode eingeschleust, der wichtige Teile des Netzwerks lahmlegt oder Daten abführt. Das Unternehmen wird erpressbar und verliert sein Ansehen. Auch Spyware und Ransomware in E-Mails und Datenanhängen können das System infizieren und Schadcode einschleusen.

- Äußerst problematisch im Bereich Malware (beispielsweise Ransomware) und Spyware sind mit Makroinhalten versehene bösartige Dokumente. Auch sie führen ausführbaren Schadcode mit sich. Häufig sind diese Dokumente sehr gezielt auf bestimmte Abteilungen oder einzelne Mitarbeiter ausgerichtet. Beispielsweise ist es denkbar, dass einer HR-Abteilung gefälschte Bewerbungen übermittelt werden, denen Schadcode anhängt.

- Eine weitere Möglichkeit für Attacken bieten neben Makros auch andere ausführbare Inhalte wie beispielsweise Skripte oder Executables. Da diese in der Regel bisher nicht bekannt sind, lassen sie sich nur im Sandboxing-Verfahren aufspüren.

- Beim Spoofing werden die IP-Pakete einer E-Mail so gefälscht, dass sie die Absenderadresse einer vertrauenswürdigen Person tragen. Gelingt es, die Identität des Absenders wirksam vorzutäuschen, klickt der Empfänger möglicherweise auf den mitgelieferten Link oder die angehängte Datei. Auf diese Weise wird Schadcode eingeschleust, der wichtige Teile des Netzwerks lahmlegt oder Daten abführt. Das Unternehmen wird erpressbar und verliert sein Ansehen. Auch Spyware und Ransomware in E-Mails und Datenanhängen können das System infizieren und Schadcode einschleusen.

-

Warum benötigen Unternehmen fortschrittliche E-Mail-Sicherheit?

Der Siegeszug von Instant-Messengern, Team Chats und anderen Kommunikationskanälen hat der E-Mail bisher nicht geschadet. Noch immer ist sie das zentrale digitale Kommunikationsmedium. Doch gleichzeitig ist sie auch eines der Haupteinfallstore für Cyberattacken und Ransomware. Um sich wirksam vor Cyberattacken zu schützen und die Datensicherheit – auch in Hinsicht auf Compliance-Vorgaben – gewährleisten zu können, benötigen Unternehmen daher ein umfassendes E-Mail Security-Konzept. Im Rahmen eines Managed Security Services erhalten sie umfassende und hochwirksame Abwehr- und Überwachungsmaßnahmen, die auf dem Know-how externer Spezialisten basieren und immer auf dem neusten Stand sind.

-

Welche Vorteile bietet ein Managed Security Service-Anbieter für die E-Mail-Sicherheit?

Eine Sicherheitslösung für den E-Mail-Verkehr muss den Bedürfnissen von Unternehmen entsprechen und stets aktuell sein. Die entsprechende Expertise im eigenen Haus aufzubauen ist kosten- und personalaufwendig. Ein Managed Service Provider bietet hingegen ein Rundumpaket, das genau auf die Anforderungen des jeweiligen Anwenders zugeschnitten ist und ihn von Konfiguration und Verwaltung entlastet. Nutzer können sicher sein, dass die eingebundenen Abwehr- und Überwachungsmaßnahmen stets auf dem aktuellen Stand sind – egal, ob es sich um Antispoof-Mechanismen oder die Einstellungen für den E-Mail-Versand handelt. Die Expertise für das Thema E-Mail Security liefert ein Managed Security-Anbieter sozusagen direkt ins Haus – und der Anwender kann sich beruhigt auf seine Kernaufgaben konzentrieren.

-

Was versteht man unter E-Mail-Sicherheit? Welche Technologien fallen darunter?

E-Mail-Sicherheit bedeutet, den E-Mail-Verkehr wirksam zu überwachen. Eine E-Mail-Sicherheitslösung erkennt gefährliche Dateianhänge und Links auf unsichere Websites und macht diese unschädlich. Neben der Verschlüsselung gehört beispielsweise auch eine Erkennungssoftware für Phishing und gefälschte Mails dazu, ebenso wie URL-Filter, die Links auf ihre Seriosität prüfen. Eine Zero-Day-Protection im Sandboxing-Verfahren deckt unbekannte Schadcodes auf. Die Lösung von indevis ist hierfür an Cisco ESA angebunden. Dieses weltweit agierende Sensornetzwerk stellt Muster von Schaddateien auf Basis der globalen Talos-Datenbank bereit und untersucht dazu E-Mail-Korrespondenzen weltweit.

-

Warum sollten E-Mails verschlüsselt sein? Welche Arten von E-Mail-Verschlüsselung gibt es?

Generell gilt: Nur eine verschlüsselte E-Mail ist eine sichere E-Mail. Unverschlüsselt bedeutet stets, dass Dritte mitlesen können. Zwei Arten von Verschlüsselungstechniken werden genutzt:

- Bei der Transportverschlüsselung schützt das Transport-Layer-Security-Protokoll (TLS) die Datenpakete während der E-Mail-Übertragung von Server zu Server. Dabei liegen die E-Mails jedoch auf dem Server unverschlüsselt vor. Hacker können dieses Verfahren im Rahmen einer sogenannten Man-in-the-Middle-Angriff unterwandern.

- Bei der End-to-End-Verschlüsselung wird die E-Mail bei Versand verschlüsselt, beispielsweise mit dem S/MIME-Standard. Erst der Empfänger kann sie wieder entschlüsseln. Diese Methode ist sehr sicher, denn sie schützt E-Mails inklusive angehängter Dokumente auf ihrem Weg bis ins Postfach des Empfängers vor unbefugtem Zugriff. Zudem lässt sich die Identität des Absenders eindeutig feststellen.

E-Mail-Verschlüsselung funktioniert auch auf Mobilfunkgeräten, wenn sie auf einer Gateway-Lösung basiert. Denn eine Gateway-Lösung sichert den Übertragungsweg ab, weshalb die Ver- und Entschlüsselung erst dann geschieht, wenn die E-Mail das Unternehmen verlässt.

- Bei der Transportverschlüsselung schützt das Transport-Layer-Security-Protokoll (TLS) die Datenpakete während der E-Mail-Übertragung von Server zu Server. Dabei liegen die E-Mails jedoch auf dem Server unverschlüsselt vor. Hacker können dieses Verfahren im Rahmen einer sogenannten Man-in-the-Middle-Angriff unterwandern.

-

Wie viel E-Mail-Sicherheit braucht ein Unternehmen? Wie lässt sich das herausfinden?

Tatsache ist: Wer E-Mails als Kommunikationsmedium einsetzt – egal, in welcher Branche oder Organisation – setzt sein Unternehmen Sicherheitsrisiken aus. Um Datenklau zu verhindern, Ransomware-Attacken abzuwehren und den Geschäftsbetrieb vor zunehmenden intelligenten Attacken zu schützen, ist maximale E-Mail-Sicherheit nötig. Vor allem auch dann, wenn gesetzliche Anforderungen an den Datenschutz gestellt werden, etwa bei KRITIS-Einrichtungen. Welche Maßnahmen und Systeme notwendig sind, finden Anwender am besten durch eine ausführliche Vorab-Analyse heraus. Ein erfahrener Security-Dienstleister unterstützt und hält wertvolles Know-how bereit, um effektive Maßnahmen vorzuschlagen und wirksamen Schutz zu etablieren.

-

Beeinträchtigen Systeme zur E-Mail-Sicherheit die Kommunikation via E-Mail?

Systeme zur E-Mail-Sicherheit beeinträchtigen die E-Mail-Kommunikation in der Regel nicht, denn die Analyse der Kommunikation erfolgt durch hoch performante Systeme, die im Hintergrund arbeiten. Ein Managed Security Service trägt dazu bei, dass die E-Mail-Kommunikation noch reibungsloser verläuft. Denn externe Sicherheits-Spezialisten übernehmen die Absicherung. Sie kennen aktuelle Gefährdungen und wissen, welche Schutzmaßnahmen am effektivsten für bestimmte Bedrohungen sind. Anwender werden so davon entlastet, Know-how im eigenen Haus aufzubauen. Sie profitieren von mehr Sicherheit und dem stets aktuellen und wirksamen Schutz.

-

Welche Rolle spielt die Nutzer-Awareness?

Betroffen von Sicherheitslücken, die durch E-Mail-Nutzung entstehen, sind alle Mitarbeiter im Unternehmen, die viel mit E-Mails arbeiten und viele externe Kommunikationspartner haben. Unternehmen sollten generell darauf achten, dass alle Mitarbeiter die Gefahren kennen, die durch Datenanhänge, Spam und Phishing bestehen. Anwendungen und Managed Services für die E-Mail Security bieten auch hier einen deutlichen Mehrwert, denn sie entlasten Mitarbeiter davon, jede E-Mail oder jeden Absender gesondert zu überprüfen.

-

Was tun, wenn ein Konto kompromittiert wurde?

Wurde ein E-Mail-Konto kompromittiert, sind nachgelagerte Mechanismen nötig, um den Schaden zu begrenzen. Mit Link-Tracking lässt sich die E-Mail Security so anpassen, dass man mitbekommt, wenn ein Link angeklickt wurde. Dies ist aber aus Datenschutzgründen nicht immer machbar. Weitere Maßnahmen umfassen den Schutz vor Viren und Malware auf Client-Seite und weitere Services zum Schutz vor mit Makroinhalten versehenen bösartigen Dokumenten.

-

Welche Rolle spielt KI in der E-Mail-Sicherheit?

Maschinelles Lernen ist in der E-Mail Security ebenso Thema wie in allen anderen Bereichen der IT. Beispielsweise greifen Antispam-Filter auf KI zurück. Auch Reputationsdatenbanken in der Cloud, die Angriffe oder fragwürdige Bestandteile von E-Mails über die Cloud vergleichen und analysieren, nutzen KI. Jedoch ist KI nur ein Aspekt innerhalb einer E-Mail-Security-Lösung. Die weiteren Elemente – Erkennungssoftware für Phishing, URL-Filter oder Verschlüsselung – sind ebenso wichtig und notwendig, um den Schutz möglichst effektiv zu machen.

Dazu passende

Lösungen

Ressourcen zum

Thema E-Mail Security

.png)

Webinar-Aufzeichnung Threat Briefing Bundestagswahl: Schutzstrategien für Organisationen

- Webinar-Aufzeichnung

Webinar-Aufzeichnung: Die Werkzeuge von Hackern: kommerzielle Malware-Frameworks

- Webinar-Aufzeichnung

Security Awareness Training “as a Service” – mit KI-basierter Phishing-Simulation

- Blog

.png)

Neue Partnerschaft: indevis und Hornetsecurity

- News

Vorsicht vor der netten E-Mail: 8 Tipps gegen BEC (Business E-Mail Compromise)

- Blog

Datenblatt: indevis E-Mail Security

- Datenblatt

Die besten Managed Security Services für den Start – Nummer 1: E-Mail Security

- Blog

Dos and Don'ts im Home-Office

- Blog

Vorsicht vor der E-Mail vom Chef: Business E-Mail Compromise (BEC)

- Blog

Nur verschlüsselte E-Mails sind sichere E-Mails

- Blog

Sie haben Fragen?

Wir beraten Sie gerne - kontaktieren Sie uns:

![]()