Zertifizierung nach ISO 27001

Der TÜV SÜD hat die indevis GmbH nach der internationalen Norm ISO/IEC 27001 zertifiziert.

Der Geltungsbereich der Zertifizierung umfasst das Managed Security Service Providing (MSSP) der indevis, alle für die angebotenen Services erforderlichen IT-Systeme und Prozesse.

Die Dokumentation und Zertifizierung dieses internationalen Standards schafft für Kunden und Geschäftspartner gleichermaßen Transparenz, Vertrauen und Sicherheit. Sämtliche IT-Risiken werden als integraler Bestandteil aller Geschäftsprozesse transparent gemacht und kontrolliert.

- Home

- Unternehmen

- Zertifizierung nach ISO 27001

Klare Leitlinien für die

Informationssicherheit

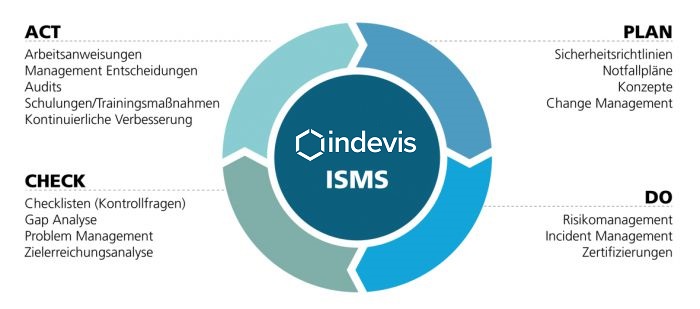

Bei der ISO 27001 handelt es sich um die international führende Norm für Informationssicherheits-Managementsysteme (ISMS). Sie bietet Unternehmen und Organisationen klare Leitlinien für die Planung, Umsetzung, Überwachung und Verbesserung ihrer Informationssicherheit.

TÜV SÜD auditiert und zertifiziert Managementsysteme bei produzierenden sowie dienstleistenden Unternehmen aller Branchen und steht damit weltweit für geprüfte Sicherheit, Unabhängigkeit und Neutralität.

Die internationale Norm ISO/IEC 27001 (Information technology – Security techniques – Information security management systems – Requirements) spezifiziert die Anforderungen für Herstellung, Einführung, Betrieb, Überwachung, Wartung und Verbesserung eines dokumentierten Informationssicherheits-Managementsystems unter Berücksichtigung der Risiken innerhalb der gesamten Organisation.

Mit Zertifizierung die

ISO-Anforderungen erfüllen

Insbesondere große Unternehmen und Behörden bzw. staatliche Organisationen lassen sich nach ISO/IEC zertifizieren, um ihren Kunden, Partnern bzw. Bürgern die Gewissheit geben zu können, dass ihre Daten geschützt sind. Eine ISO/IEC 27001-Zertifizierung weist nach, dass die betrachteten Systeme im geprüften Unternehmen die Anforderungen nach ISO/IEC 27001 erfüllen. Insbesondere zeigt diese ISO/IEC 27001-Zertifizierung, dass in dem jeweiligen Unternehmen IT-Sicherheit einen sehr hohen Stellenwert besitzt, ein IT-Sicherheitsmanagement vorhanden ist und zu einem bestimmten Zeitpunkt ein definiertes IT-Sicherheitsniveau erreicht wurde.

Die indevis GmbH hat den Anspruch, Managed Security Services und Outsourcingdienstleistungen jederzeit auf höchstem Niveau zu erbringen. Daher haben wir uns für die Zertifizierung nach der internationalen Norm ISO/IEC 27001 entschieden, die es uns ermöglicht, besonders praxisorientiert mit dem Thema IT-Sicherheit umzugehen und das Sicherheitsniveau auch weiterhin kontinuierlich zu erhöhen.

Um alle Bereiche der indevis in einheitlicher Weise strukturieren, steuern und letztlich verbessern zu können, ist es notwendig, die beiden internationalen Standards ISO/IEC 27001 und ISO/IEC 20000 miteinander zu verzahnen. In der internationalen Norm ISO/IEC 20000, die sich an den Prozessbeschreibungen der IT Infrastructure Library (ITIL) ausrichtet und diese komplementär ergänzt, finden sich die Anforderungen an ein Service Management System (SMS). Aufgrund der Überschneidungen eines Information Security Management System (ISMS) mit einem Service Management System (SMS) wird indevis beide Managementsysteme als integriertes Managementsystem (IMS) aufbauen und betreiben.

Unter IT-Compliance versteht man die dauerhafte Einhaltung und Kontrolle aller ein Unternehmen betreffenden gesetzlichen, unternehmensinternen und vertraglichen Regelungen im Bereich der IT-Landschaft. Dahinter verbirgt sich ein breites Spektrum an informationstechnischen, betriebswirtschaftlichen und juristischen Anforderungen, die idealerweise über ein Information Security Management System (ISMS) bearbeitet werden.

Die indevis GmbH setzt seit Jahren erfolgreich ein ISMS ein, welches nach der internationalen Norm ISO/IEC 27001 zertifiziert ist und kontinuierlich weiterentwickelt wird.

Das ISMS der indevis besteht unter anderem aus:

Dieses System ist inzwischen so weit ausgereift, dass es in alle Geschäftsprozesse des Unternehmens integriert ist. Technische und organisatorische Risiken werden transparent gemacht und Maßnahmen zur Erreichung eines angemessenen Schutzniveaus ergriffen.

Kontakt

Jetzt unverbindliche

Beratung anfordern

Business Development

Ressourcen passend

zum Thema ISO-Zertifizierung

NIS2-Umsetzung gescheitert: 10 von 10 Cyberkriminellen würden die deutsche Politik weiterempfehlen

- Blog

NIS-2: Die neue Geschäftsführerhaftung und ihre Tücken

- Blog

Supply Chain im Fokus: Auswirkungen von NIS-2 auf Lieferketten und Cybersicherheit

- Blog

NIS-2-Fahrplan: Wie Unternehmen die Richtlinie erfüllen und mehr Cybersicherheit erzielen

- Blog

Webinar-Aufzeichnung: So erfüllen Unternehmen die NIS-2-Richtlinie und erzielen mehr Cybersicherheit

- Webinar-Aufzeichnung

Eine neue Dimension von Cyberangriffen: Deutschland im Fadenkreuz politisch motivierter Hacker

- Blog

NIS2: Die wichtigsten Fragen & Antworten zu den neuen Cybersicherheitsanforderungen

- Blog

Schritt für Schritt zu einem ISMS

- Blog

Information Security Management System – ein Held in der Informationssicherheit

- Blog

![Die neuen indevis Rechenzentren [Kurz-Video] Die neuen indevis Rechenzentren [Kurz-Video]](https://www.indevis.de/hubfs/Imported_Blog_Media/Rechenzentren_Kurz-video_0.jpg)

Die neuen indevis Rechenzentren [Kurz-Video]

- Blog

Neues indevis Datacenter

- News

Datenblatt: IT-Compliance Consulting

- Datenblatt

6 einfache Schritte zu Ihrem Managed Security Service

- Blog

Die IT Compliance Abteilung stellt sich vor

- Blog

Sie haben Fragen?

Wir beraten Sie gerne - kontaktieren Sie uns:

![]()